Windowsでダウンロードした実行ファイルを安全に使う方法

インターネットから取得した .exe / .msi / .bat / .ps1 などの実行ファイルはそのまま安全に実行できるとは限りません。

本記事では、Windowsでの実行ファイルの安全な取り扱いに焦点をあて、SmartScreen、UAC(ユーザーアカウント制御)、実行ポリシー(PowerShell)、プロパティの「ブロック解除」(Zone.Identifier) を中心に、安全に実行するための最低限の手順と注意点をわかりやすく解説します。

🧭 この解説が対象とするWindowsバージョン

- Windows 11(22H2以降)

- Windows 10(20H2以降)

※ 本記事の内容はこれらのバージョンを基準に確認しています。画面表示や文言はビルドにより僅かに異なることがあります。

🗺 全体の流れ(要約)

- 信頼できる配布元から入手(署名やハッシュが提示されていることを確認)

- ファイルのプロパティで「ブロック解除」(必要に応じて)

- SmartScreenの警告に対応(「詳細情報」→「実行」)

- UACの昇格ダイアログに対応(管理者権限が必要な場合のみ)

- PowerShellスクリプトは実行ポリシーを確認(

RemoteSigned等)

🛠 準備:ダウンロード後の基本確認

実行ファイルをダウンロードする際には下記のポイントを確認します。

- 配布元URL・署名・ハッシュ(SHA-256等) を確認

- 拡張子 を確認(例:

.exe.msi.bat.ps1など) - 万一に備え、検証用のテスト環境(仮想環境等)で先に試すのが安全

Microsoftが認証済みのアプリや、よく知られているアプリは問題なくダウンロードが進みます。

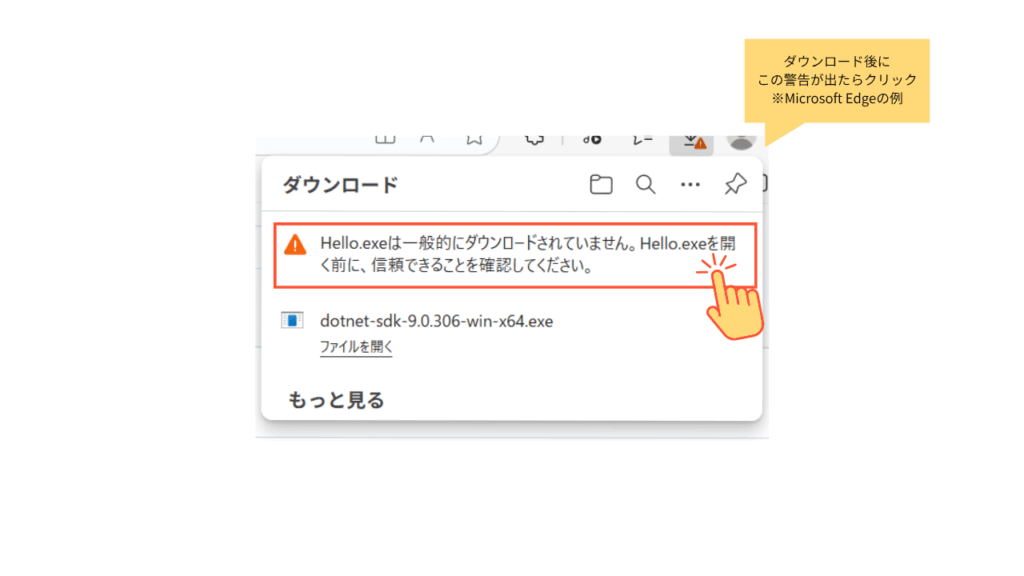

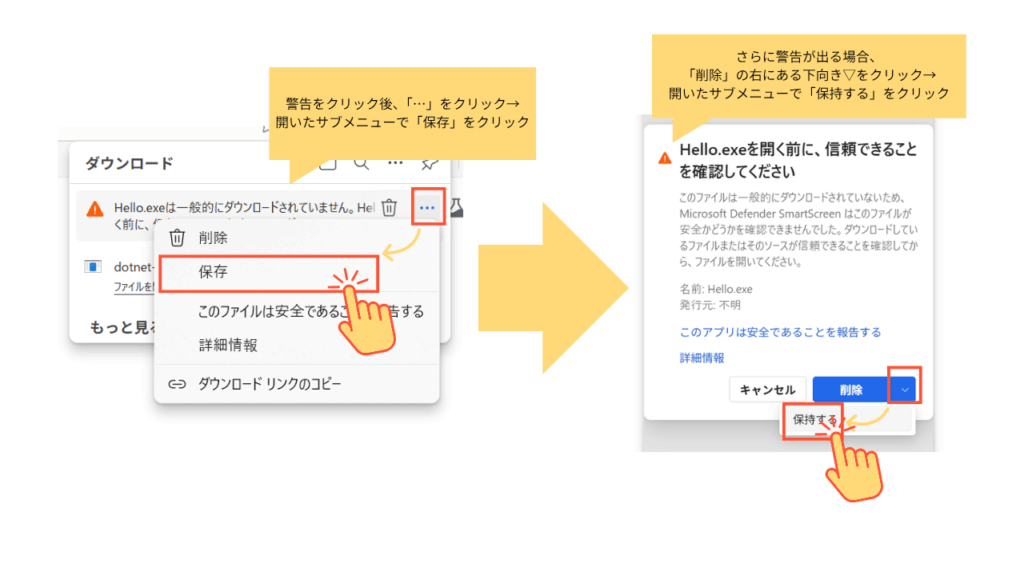

新しいアプリでは、配布元等が信頼できる場合でも下記のような警告が出る場合があります。

信頼できるアプリと判断する場合は、下記の手順で警告を解除しましょう。

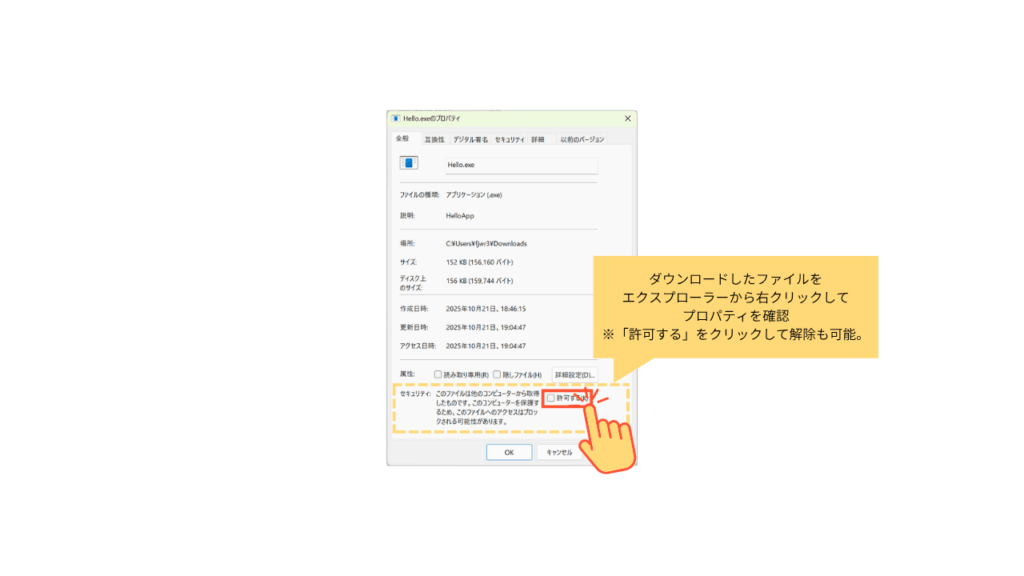

🧱 プロパティの「ブロック解除」(Zone.Identifier)

ダウンロードしたファイルには Zone.Identifier(代替データストリーム) が付与され、「外部から取得したファイル」としてマークされます。設定により実行が可能な環境が多いですが、これを解除しないと、実行時に SmartScreen の警告が出続けたり、PowerShell スクリプトがブロックされたりする場合があります。

正しい手順:

- ファイルを右クリック → プロパティ を開く。

- 下部に「セキュリティ:このファイルは他のコンピューターから取得したため…」という警告文が表示されていたら、

- [ブロック解除] にチェック → [OK] をクリック。

これで Zone.Identifier 属性が削除され、ファイルは「信頼済み」として扱われます。SmartScreen のポップアップ操作([詳細情報]→[実行])だけではこの属性は解除されませんので、プロパティで明示的に解除する必要があります。

PowerShellで一括解除する例(自己責任で最小限に):

Unblock-File -Path "C:\Users\YOU\Downloads\tool.exe"このコマンドは同様に Zone.Identifier を削除しますが、安全性を確認したファイルのみに使用してください。

🛡 SmartScreen(Microsoft Defender SmartScreen)

通常は、ユーザーが一度 SmartScreen の警告を自分で通過([詳細情報]→[実行])する必要があります。

[図版:SmartScreen警告ダイアログ例を挿入]

コマンドラインや自動化環境で実行する場合、SmartScreen を一時的に制御する方法もあります。テスト環境やスクリプト専用用途に限り、以下のような手段を取ることが可能です:

Set-MpPreference -PUAProtection 0これにより SmartScreen の保護を一時的に無効化できますが、通常の利用環境では推奨されません。自動処理やCIなど限定的な環境に留めてください。

SmartScreenは“既知の安全”でない実行ファイルに警告 を出します。多くのケースで 設定アプリを開く必要はなく、ダイアログ上で対応可能です。

- 初回実行で「WindowsによってPCが保護されました」

→ [詳細情報] をクリック

→ 発行元やアプリ名を確認し、信頼できると判断した場合のみ [実行]

ポイント

- 公式配布元とハッシュを確認できない場合は“実行しない”判断を最優先。

- 警告を“常に無視する”運用は避ける。

- 「Smart App Control に関するよく寄せられる質問」 – Microsoft サポート日本語ページ

- 「Microsoft Defender SmartScreen の概要」 – Microsoft Learn 日本語ページ

🔐 UAC(ユーザーアカウント制御)と管理者権限

インストーラー(.msi / .exe)やシステムフォルダに書く操作はUACの昇格が必要です。

UAC の仕組みや設定画面の詳細については、Microsoft 公式の日本語ページに掲載されているスクリーンショットを参照してください。

- [このアプリがデバイスに変更を加えることを許可しますか?] → 発行元を確認し、信頼できる場合のみ [はい]

- 管理者権限が不要な場所(ユーザー領域)へインストールできるソフトもあります。用途に応じて選択。

ユーザー アカウント制御の設定 – Microsoft サポート

ユーザー アカウント制御 (UAC) のしくみ – Microsoft Learn

📜 PowerShellスクリプトの実行ポリシー

.ps1 は ExecutionPolicy の影響を受けます。既定で実行できない環境では、署名や配置を見直すか、一時的にポリシーを緩めます。

- 現在のポリシー確認 Get-ExecutionPolicy -List

- ユーザースコープを RemoteSigned に変更(推奨される最小限の例) Set-ExecutionPolicy RemoteSigned -Scope CurrentUser

- 一時的に バイパスして実行する例(恒常運用は非推奨) powershell.exe -ExecutionPolicy Bypass -File .\script.ps1

注意

組織管理下PCではポリシーがドメイン側で固定されている場合があります。無断変更はNG。

🧰 付録:コマンドラインでのハッシュ確認(改ざん検出)

配布元がハッシュ値を提示している場合は照合します。

- PowerShell Get-FileHash .\tool.exe -Algorithm SHA256

- 例:表示されたSHA-256が配布元の値と一致することを確認

🧩 FAQ

Q1. 署名のない実行ファイルは使ってはいけませんか?

A. 原則「使わない」。やむを得ない場合は配布元の信用・ハッシュ・検証環境など安全策を講じた上で一時的に実行。

Q2. SmartScreenの警告が出ない=安全、ですか?

A. 必ずしも安全とは限りません。SmartScreenは“評判”ベースの要素もあり、検出を完全には保証しません。

Q3. 実行しても何も起こらない/すぐ閉じるのは?

A. 管理者権限が必要、依存コンポーネント不足、引数が必要、セキュリティ製品の干渉など。まずは管理者として実行やログ/イベントビューアを確認。

Q4. .ps1 が実行できない

A. Get-ExecutionPolicy -List でレベルを確認し、必要に応じて Set-ExecutionPolicy RemoteSigned -Scope CurrentUser を検討。組織PCでは管理者に相談。

Q5. プロパティの「ブロック解除」が出ない

A. ブラウザやコピー方法により Zone.Identifier が付かない場合があります。必要なら SmartScreen やハッシュ確認で安全性を判断。

🌙 まとめ

- Windowsでは、実行ファイルの安全性を確保するために、ダイアログ内の操作(詳細情報→実行)で対応することが基本で、設定アプリを開かずに完結することが多いです。

- まずは、配布元の信頼性の確認とハッシュ照合を行い、必要に応じて プロパティのブロック解除、UAC対応、実行ポリシーの調整を行いましょう。

- 警告を恒常的に無視する運用は避け、最小限の権限・最小限の緩和を徹底することが重要です。

🍎↔🪟 Mac版との“本質的な違い”(要点のみ)

- macOS:隔離属性(

com.apple.quarantine)+Gatekeeperにより完全ブロック。

→ 「システム設定」→「プライバシーとセキュリティ」 で「このまま開く」等の明示的許可が必要。 - Windows:SmartScreenは“強い警告”だが、ダイアログ内の操作で実行に進める(設定アプリを開く必要は通常ない)。

- スクリプト実行は macOS:xattr解除、Windows:実行ポリシー/プロパティ解除 の発想で捉えると理解しやすい。

※ 本記事は Windows 11/10 前提。